Các Tính Năng Bảo Mật Của AZURE

- 09-07-2024

- Toanngo92

- 0 Comments

Mục lục

Giới thiệu

Bảo mật Azure đề cập đến các công cụ và tính năng bảo mật có sẵn trên Nền tảng Đám mây Microsoft Azure. Theo Microsoft, các phương tiện để đảm bảo dịch vụ đám mây bao gồm các kiểm soát hạ tầng vật lý và vận hành trong chính nền tảng Azure cũng như thông qua các giải pháp bên thứ ba mà nhà phát triển có thể triển khai vào các đăng ký Azure của họ.

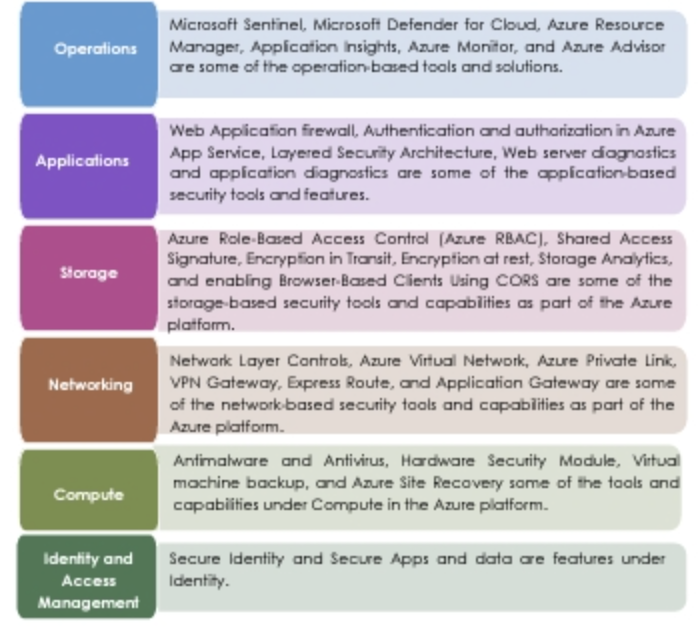

Các tính năng bảo mật tích hợp sẵn có trong nền tảng Azure được phân loại thành các khu vực chức năng sau: Hoạt động, Ứng dụng, Lưu trữ, Mạng, Tính toán và Danh tính.

- Hoạt động: Microsoft Sentinel, Microsoft Defender for Cloud, Azure Resource Manager, Application Insights, Azure Monitor, và Azure Advisor là một số công cụ và giải pháp dựa trên hoạt động.

- Ứng dụng: Tường lửa ứng dụng Web, Xác thực và ủy quyền trong Dịch vụ Ứng dụng Azure, Kiến trúc Bảo mật Lớp, Chẩn đoán máy chủ Web và chẩn đoán ứng dụng là một số công cụ và tính năng bảo mật dựa trên ứng dụng.

- Lưu trữ: Azure Role-Based Access Control (Azure RBAC), Chữ ký Truy cập Chia sẻ, Mã hóa trong Truyền dẫn, Mã hóa khi lưu trữ, Phân tích Lưu trữ và cho phép Khách hàng Dựa trên Trình duyệt Sử dụng CORS là một số công cụ và khả năng bảo mật dựa trên lưu trữ trong nền tảng Azure.

- Mạng: Các kiểm soát Lớp Mạng, Mạng Ảo Azure, Liên kết Riêng Azure, VPN Gateway, Express Route, và Application Gateway là một số công cụ và khả năng bảo mật dựa trên mạng trong nền tảng Azure.

- Tính toán: Antimalware và Antivirus, Mô-đun Bảo mật Phần cứng, Sao lưu máy ảo, và Khôi phục trang Azure là một số công cụ và khả năng thuộc Tính toán trong nền tảng Azure.

- Quản lý Danh tính và Truy cập: Danh tính Bảo mật và Ứng dụng và dữ liệu bảo mật là các tính năng thuộc Danh tính.

Bộ bảo vệ Microsoft dành cho đám mây

Microsoft Defender for Cloud, trước đây gọi là Azure Security Center, là một hệ thống quản lý bảo mật hợp nhất có thể được khách hàng Azure sử dụng.

Lợi ích của Microsoft Defender for Cloud:

- Cung cấp tầm nhìn và kiểm soát toàn diện về bảo mật tài nguyên Azure, như Mạng Ảo Azure, Dịch vụ Đám mây, Máy Ảo và Blob Storage.

- Bảo vệ mô hình làm việc kết hợp, được triển khai trong môi trường Azure cũng như tại cơ sở của khách hàng.

- Giám sát môi trường đám mây và cung cấp cho khách hàng thông tin về trạng thái và bảo mật của tài nguyên của họ.

- Phát hiện và giảm thiểu các rủi ro an ninh mạng.

Ngoài ra, Microsoft Defender for Cloud giúp giải quyết các mối quan tâm và vấn đề bảo mật sau:

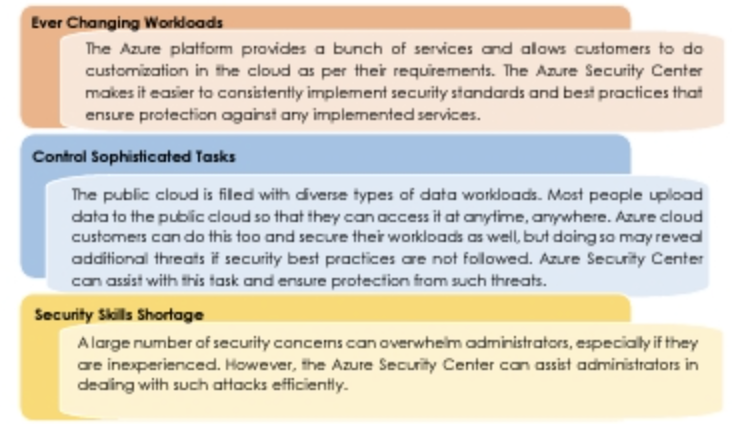

- Khối lượng công việc thay đổi liên tục: Nền tảng Azure cung cấp một loạt các dịch vụ và cho phép khách hàng tùy chỉnh trong đám mây theo yêu cầu của họ. Azure Security Center làm cho việc thực hiện các tiêu chuẩn bảo mật và thực hành tốt nhất bảo vệ chống lại bất kỳ dịch vụ nào được triển khai trở nên dễ dàng hơn.

- Kiểm soát các nhiệm vụ phức tạp: Đám mây công cộng đầy rẫy các loại khối lượng công việc dữ liệu đa dạng. Nhiều người tải dữ liệu lên đám mây công cộng để họ có thể truy cập nó bất kỳ lúc nào, ở bất kỳ đâu. Khách hàng đám mây Azure cũng có thể làm điều này và bảo vệ các khối lượng công việc của họ, nhưng việc làm như vậy có thể tiết lộ các mối đe dọa bổ sung nếu các thực hành tốt nhất về bảo mật không được tuân thủ. Azure Security Center có thể hỗ trợ nhiệm vụ này và đảm bảo bảo vệ khỏi các mối đe dọa như vậy.

- Thiếu kỹ năng bảo mật: Một số lượng lớn các mối quan tâm về bảo mật có thể làm quá tải các quản trị viên, đặc biệt là nếu họ thiếu kinh nghiệm. Tuy nhiên, Azure Security Center có thể hỗ trợ các quản trị viên trong việc xử lý các cuộc tấn công như vậy một cách hiệu quả.

Quy trình Bảo mật Azure

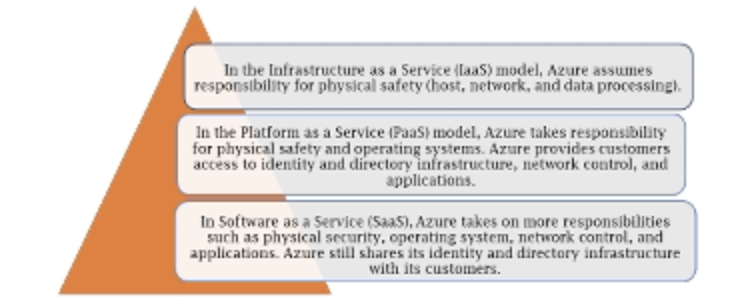

Bảo mật Azure chủ yếu là một nỗ lực chung và trách nhiệm chia sẻ giữa Azure và khách hàng, ngoại trừ các kịch bản nơi khách hàng chịu trách nhiệm hoàn toàn. Dựa trên mô hình dịch vụ đám mây được sử dụng, quyền sở hữu về việc ai chịu trách nhiệm quản lý bảo mật của ứng dụng hoặc dịch vụ thay đổi.

Mạng An Toàn

Bảo mật mạng liên quan đến việc bảo vệ các tài nguyên khỏi truy cập trái phép hoặc các cuộc tấn công bằng cách áp dụng các kiểm soát đối với lưu lượng mạng. Azure bao gồm một cơ sở hạ tầng mạng mạnh mẽ để hỗ trợ các yêu cầu kết nối ứng dụng và dịch vụ. Kết nối mạng có thể diễn ra giữa các tài nguyên được lưu trữ trên Azure, các tài nguyên tại chỗ và các tài nguyên được lưu trữ trên Azure, và giữa Internet và Azure.

Dưới đây là một số tùy chọn cho bảo mật mạng:

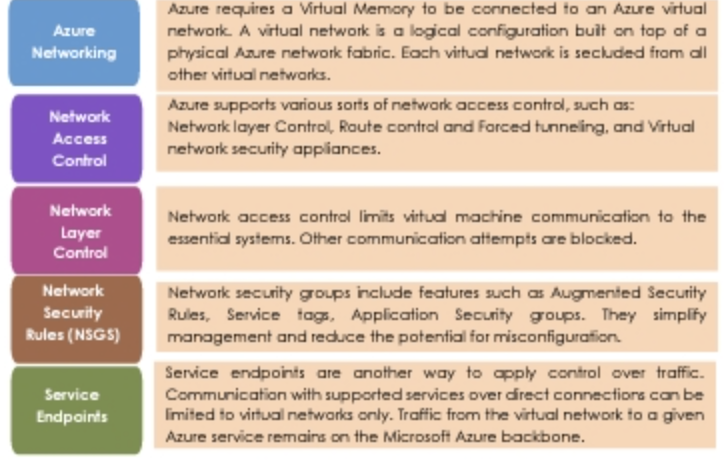

Mạng Azure

- Mạng ảo: Azure yêu cầu một Bộ Nhớ Ảo (Virtual Memory) được kết nối với một mạng ảo Azure. Mạng ảo là một cấu hình logic được xây dựng trên nền tảng mạng vật lý Azure. Mỗi mạng ảo được cô lập khỏi tất cả các mạng ảo khác.

- Kiểm soát Truy cập Mạng: Azure hỗ trợ các loại kiểm soát truy cập mạng khác nhau, như: Kiểm soát lớp mạng, Kiểm soát tuyến và ép buộc tunneling, và các thiết bị bảo mật mạng ảo.

- Kiểm soát Lớp Mạng: Kiểm soát truy cập mạng giới hạn việc giao tiếp của máy ảo với các hệ thống cần thiết. Các nỗ lực giao tiếp khác sẽ bị chặn.

- Nhóm Bảo mật Mạng (NSG): Các nhóm bảo mật mạng bao gồm các tính năng như Quy tắc Bảo mật Tăng cường, Thẻ Dịch vụ, Nhóm Bảo mật Ứng dụng. Chúng đơn giản hóa quản lý và giảm khả năng cấu hình sai.

- Điểm Dịch vụ: Điểm dịch vụ là một cách khác để áp dụng kiểm soát đối với lưu lượng. Giao tiếp với các dịch vụ hỗ trợ qua các kết nối trực tiếp có thể bị giới hạn chỉ đối với các mạng ảo. Lưu lượng từ mạng ảo đến một dịch vụ Azure cụ thể sẽ duy trì trên xương sống Microsoft Azure.

- Kiểm soát Tuyến và Ép buộc Tunneling: Khả năng kiểm soát hành vi định tuyến trong một mạng ảo là rất quan trọng. Nếu định tuyến bị cấu hình sai, các ứng dụng và dịch vụ được lưu trữ trên máy ảo có thể kết nối với các thiết bị trái phép, bao gồm các hệ thống do kẻ tấn công tiềm năng sở hữu và kiểm soát.

- Tường lửa Azure: Tường lửa Azure là một dịch vụ bảo mật mạng quản lý trên nền tảng đám mây bảo vệ các tài nguyên của Mạng Ảo Azure.

Một số Thực Hành Tốt Nhất cho Bảo Mật Azure

Dưới đây là một số thực hành tốt nhất về bảo mật có thể sử dụng với nền tảng Azure để đáp ứng các mục tiêu dự án:

- Luôn nâng cấp đăng ký Azure lên Microsoft Defender for Cloud Standard để truy cập vào các tính năng cao cấp như phát hiện và sửa lỗi bảo mật, phát hiện mối đe dọa với phân tích và trí thông minh, và phản ứng nhanh chóng với các cuộc tấn công.

- Luôn giữ các khóa trong Azure Key Vault. Kho này được thiết kế để lưu trữ thông tin xác thực cơ sở dữ liệu, mật khẩu và các dữ liệu hoặc thông tin nhạy cảm khác.

- Luôn ưu tiên sử dụng Azure Multi-factor Authentication (MFA), đặc biệt là cho các tài khoản quản trị.

- Bảo vệ các tệp đĩa cứng ảo bằng mã hóa.

- Đặt các Máy Ảo Azure (VMs) trên các mạng ảo Azure để kết nối máy với các thiết bị mạng khác.

- Cài đặt và cấu hình một tường lửa ứng dụng Web.

- Để ngăn chặn và giảm thiểu các cuộc tấn công Chống Từ chối Dịch vụ Phân tán (DDoS), sử dụng các dịch vụ DDoS của Azure.

- Kiểm tra bảng điều khiển Microsoft Defender for Cloud thường xuyên. Bảng điều khiển cung cấp một cái nhìn tập trung về các tài nguyên Azure của nhà phát triển và đề xuất các hành động.

Khóa Chính

Azure Key Vault cho phép nhà phát triển lưu trữ an toàn các khóa, bí mật và chứng chỉ dựa trên kho và các khóa trong đăng ký Azure của họ. Các mục mà nhà phát triển có thể đặt vào kho của họ bao gồm:

Bảo Vệ Chống Phần Mềm Độc Hại

Microsoft Antimalware for Azure là một giải pháp bảo vệ thời gian thực miễn phí giúp phát hiện và loại bỏ virus, phần mềm gián điệp và phần mềm độc hại khác. Nó tạo ra các cảnh báo bất cứ khi nào phần mềm độc hại hoặc không mong muốn được biết cố gắng cài đặt hoặc chạy trên các hệ thống Azure. Microsoft Antimalware for Azure là một giải pháp đơn tác nhân cho nhiều ứng dụng và thiết lập khách hàng nhằm hoạt động trong nền mà không cần sự can thiệp của con người. Các nhà phát triển có thể triển khai bảo vệ theo yêu cầu của khối lượng công việc ứng dụng của họ.

Các tính năng sau có sẵn cho Microsoft Antimalware:

- Bảo vệ thời gian thực: Giám sát hoạt động trong Dịch vụ Đám mây và Máy Ảo để phát hiện và chặn thực thi phần mềm độc hại.

- Quét theo lịch trình: Đôi khi quét để phát hiện phần mềm độc hại với các chương trình đang chạy.

- Khắc phục phần mềm độc hại: Tự động thực hiện các hành động đối với phần mềm độc hại được phát hiện, chẳng hạn như xóa hoặc cách ly các tệp độc hại hoặc làm sạch các mục đăng ký độc hại.

- Cập nhật chữ ký: Tự động cài đặt các chữ ký bảo vệ mới nhất (định nghĩa virus) để đảm bảo bảo vệ được cập nhật theo tần suất định trước.

- Cập nhật nền tảng Antimalware: Tự động cập nhật nền tảng Microsoft Antimalware.

- Cập nhật công cụ Antimalware: Tự động cập nhật công cụ Microsoft Antimalware.

- Bảo vệ chủ động: Báo cáo metadata về các mối đe dọa và tài nguyên đáng ngờ cho Microsoft Azure; nhà phát triển có thể phản ứng nhanh chóng với bối cảnh mối đe dọa thay đổi và sử dụng Bảo vệ Chủ động của Microsoft (MAPS) để đảm bảo cung cấp chữ ký đồng bộ thời gian thực qua hệ thống.

- Báo cáo mẫu: Cung cấp và báo cáo các mẫu cho dịch vụ Microsoft Antimalware để giúp cải thiện dịch vụ và khắc phục sự cố.

- Thu thập sự kiện Antimalware: Ghi lại trạng thái dịch vụ antimalware, hành động đáng ngờ và hành động khắc phục trong nhật ký sự kiện của hệ điều hành và thu thập chúng vào tài khoản lưu trữ Azure của khách hàng.

- Loại trừ: Quản trị viên ứng dụng và dịch vụ có thể cấu hình các loại trừ cho tệp, quy trình và ổ đĩa.

Quản Lý Truy Cập

Giải pháp quản lý danh tính và truy cập Microsoft Azure có thể giúp các chuyên gia CNTT bảo mật truy cập vào các ứng dụng và tài nguyên trong trung tâm dữ liệu doanh nghiệp và trên đám mây. Điều này bao gồm các cấp độ xác minh bổ sung, chẳng hạn như xác thực đa yếu tố (MFA) và các chính sách truy cập có điều kiện. Việc giám sát hoạt động đáng ngờ với báo cáo bảo mật nâng cao, kiểm toán và cảnh báo giúp giảm thiểu các vấn đề bảo mật tiềm ẩn.

Với Azure IAM, nhà phát triển có thể:

- Tạo và quản lý một danh tính duy nhất cho tất cả người dùng trong doanh nghiệp kết hợp.

- Cung cấp tính năng đăng nhập một lần cho các ứng dụng.

- Cải thiện năng suất của người dùng.

- Cung cấp xác thực đa yếu tố dựa trên quy tắc cho cả ứng dụng tại chỗ và trên đám mây.

- Cung cấp truy cập từ xa an toàn đến các ứng dụng Web cục bộ.

Danh Tính Microsoft Azure

Danh tính là nền tảng cho một tỷ lệ lớn các đảm bảo bảo mật trong một kiến trúc dựa trên đám mây. Tuy nhiên, do khả năng truy cập của chúng đến một lượng lớn các yêu cầu kết nối và rủi ro từ nhiều khách hàng, các giải pháp danh tính dựa trên đám mây như Microsoft Entra ID có thể cung cấp các khả năng bảo mật bổ sung mà các dịch vụ danh tính cũ không thể.

Dưới đây là một số thực hành tốt nhất có thể được xác định với danh tính và xác thực Microsoft Azure:

- Thư mục doanh nghiệp tập trung: Tạo một thư mục doanh nghiệp duy nhất để quản lý danh tính nhân viên nội bộ và các hoạt động doanh nghiệp.

- Hệ thống danh tính đồng bộ hóa: Kết nối danh tính đám mây với các hệ thống danh tính hiện có.

- Nguồn danh tính nhà cung cấp đám mây cho bên thứ ba: Thay vì tích hợp bên thứ ba vào thư mục tại chỗ, luôn tốt hơn khi sử dụng dịch vụ danh tính đám mây để lưu trữ các giao dịch không phải nhân viên như nhà cung cấp, đối tác và khách hàng.

- Xác thực đa yếu tố hoặc không mật khẩu cho các tài khoản quản trị: Theo thời gian, tất cả người dùng phải chuyển sang xác thực không mật khẩu hoặc MFA.

- Chặn xác thực cũ: Đối với các dịch vụ đối diện với Internet, vô hiệu hóa các giao thức cũ không an toàn.

Các nhà cung cấp danh tính đám mây không có tài khoản quản trị tại chỗ

Không bao giờ là một thực hành tốt để đồng bộ hóa các tài khoản Active Directory miền có quyền hạn cao đến Microsoft Entra ID như Quản trị viên Miền, Doanh nghiệp và Schema.

- Bảo vệ mật khẩu hiện đại: Cung cấp các biện pháp bảo vệ hiện đại và hiệu quả cho các tài khoản không thể không có mật khẩu.

- Quản lý thông tin xác thực trên nhiều nền tảng: Đối với tất cả các nền tảng như Windows, Linux và dịch vụ đám mây, sử dụng một nhà cung cấp danh tính duy nhất. Microsoft Entra ID có thể xác thực nhiều nền tảng như:

- Google Services

- Azure

- Office 365

- Windows

- Linux

- Các nhà cung cấp SaaS bên thứ ba và nhiều hơn nữa.

- Người dùng với Zero Trust nên được cung cấp Truy cập Có Điều kiện: Để thúc đẩy chiến lược Zero Trust, xác thực của tất cả người dùng phải bao gồm các biện pháp và quy định tiêu chuẩn của các thuộc tính bảo mật chính.

- Phòng ngừa các cuộc tấn công: Cần đào tạo người dùng về các mối đe dọa và lỗ hổng thường xuyên để giáo dục và trao quyền cho họ. Con người là một phần quan trọng của chiến lược phòng thủ, do đó, cần đảm bảo rằng họ có các kỹ năng và kiến thức cần thiết để tránh và chống lại các cuộc tấn công. Quy trình này sẽ giảm thiểu rủi ro tổ chức tổng thể.

Cấu Hình MFA cho Người Dùng và Quản Trị Viên Microsoft Entra ID

Tùy chỉnh trải nghiệm người dùng cuối trong xác thực đa yếu tố của Microsoft Entra bao gồm cấu hình các thiết lập như ngưỡng khóa tài khoản, cảnh báo gian lận và thông báo.

Các thiết lập có sẵn cho xác thực đa yếu tố của Microsoft Entra bao gồm:

- Khóa Tài Khoản: Chặn/gỡ chặn người dùng

- Cảnh Báo Gian Lận: Báo cáo hoạt động đáng ngờ

- Thông Báo: Cài đặt cuộc gọi điện thoại OATH

Khóa Tài Khoản

Các thiết lập khóa tài khoản kiểm soát số lần thử không thành công được phép trước khi một tài khoản bị khóa. Điều này áp dụng đặc biệt khi nhập mã PIN trong lời nhắc MFA sử dụng Máy Chủ MFA tại chỗ.

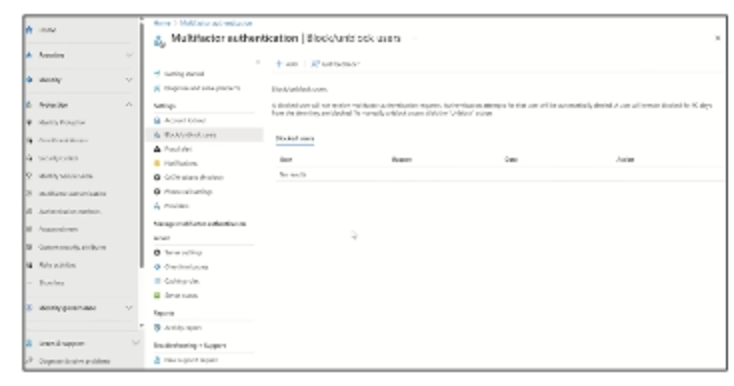

Các bước sau đây để thiết lập các thiết lập khóa tài khoản:

- Đăng nhập vào trung tâm quản trị Microsoft Entra với quyền Quản trị Chính sách Xác thực.

2. Truy cập vào Protection Multi-factor authentication Account lockout. Xem hình bên dưới

Chặn và Gỡ Chặn Người Dùng

Trong trường hợp thiết bị của người dùng bị mất hoặc bị đánh cắp, các lần thử xác thực đa yếu tố của Microsoft Entra cho tài khoản liên quan có thể bị chặn. Các lần thử xác thực cho người dùng bị chặn sẽ tự động bị từ chối, và lệnh chặn có hiệu lực trong 90 ngày kể từ thời điểm bị chặn.

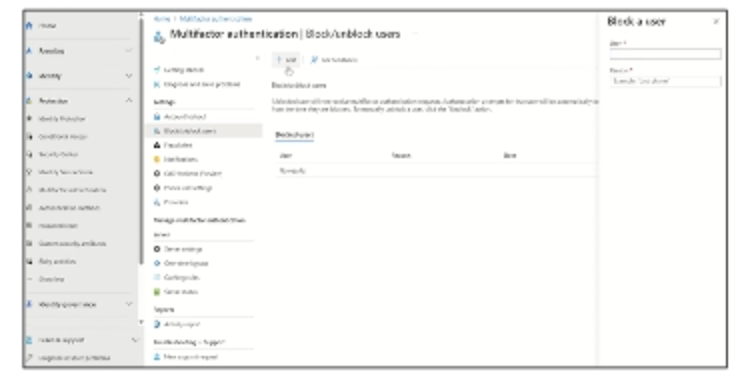

Thực hiện các bước sau để chặn/gỡ chặn người dùng:

- Điều hướng đến Protection → Multi-factor authentication → Block/unblock users. Tham khảo Hình bên dưới.

2. Nhấn Add để chặn một người dùng. Nhập tên người dùng theo định dạng [email protected] và cung cấp lý do trong hộp Reason. Tham khảo Hình tiếp theo bên dưới.

3. Nhấp OK để chặn người dùng. Người dùng sẽ bị chặn.

Cảnh Báo Gian Lận

Tính năng Cảnh Báo Gian Lận cho phép người dùng báo cáo bất kỳ nỗ lực gian lận nào để truy cập vào tài nguyên của họ. Nếu người dùng nhận được lời nhắc MFA lạ và đáng ngờ, họ có thể báo cáo nỗ lực gian lận bằng ứng dụng Microsoft Authenticator hoặc điện thoại của họ.

Các tùy chọn cấu hình cho cảnh báo gian lận bao gồm:

- Chặn Người Dùng Tự Động:

- Nếu một người dùng báo cáo gian lận, Microsoft Entra MFA sẽ chặn các nỗ lực xác thực cho tài khoản của người dùng đó trong 90 ngày hoặc cho đến khi một quản trị viên gỡ chặn.

- Quản trị viên có thể xem lại các lần đăng nhập thông qua báo cáo đăng nhập và thực hiện các hành động cần thiết để ngăn chặn gian lận trong tương lai. Sau đó, quản trị viên có thể gỡ chặn tài khoản của người dùng.

- Mã Báo Cáo Gian Lận trong Lời Chào:

- Trong cuộc gọi điện thoại cho xác thực đa yếu tố, người dùng thường nhấn # để xác nhận đăng nhập. Để báo cáo gian lận, người dùng nhập một mã trước khi nhấn # (mặc định là 0, có thể tùy chỉnh).

- Nếu chặn tự động được bật, sau khi nhập 0# để báo cáo gian lận, người dùng cần nhấn 1 để xác nhận chặn tài khoản.

Kích Hoạt và Cấu Hình Cảnh Báo Gian Lận

- Đăng nhập vào trung tâm quản trị Microsoft Entra với quyền Quản trị Chính sách Xác thực. Tham khảo Hình ở phần trước.

- Đi đến Protection → Multi-factor authentication → Fraud alert. Tham khảo Hình bên dưới.

3. Bật cho phép người dùng gửi cảnh báo gian lận: Điều chỉnh cài đặt để tự động chặn người dùng báo cáo gian lận hoặc mã để báo cáo gian lận trong lời chào ban đầu theo yêu cầu. Tham khảo Hình bên dưới.

4. Nhấp Save để áp dụng các thay đổi.

Tương tự, các nhà phát triển có thể thử các cài đặt khác có sẵn cho xác thực đa yếu tố Microsoft Entra.

Tường Lửa Azure và Nhóm Bảo Mật Mạng (NSGs)

Tường lửa Azure hoạt động như một bảo vệ an ninh nghiêm ngặt cho các tài nguyên đám mây Microsoft Azure, cẩn thận giám sát và kiểm soát lưu lượng vào và ra. Nó chỉ cho phép lưu lượng được ủy quyền và an toàn trong khi chặn truy cập độc hại hoặc không được phép.

Các tính năng chính của Tường lửa Azure bao gồm:

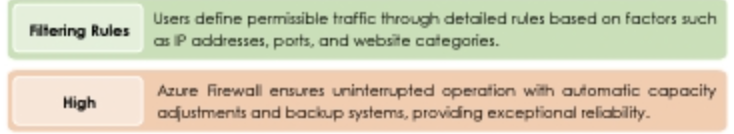

- Quy tắc lọc:

- Người dùng định nghĩa lưu lượng cho phép thông qua các quy tắc chi tiết dựa trên các yếu tố như địa chỉ IP, cổng, và danh mục trang web.

- Độ tin cậy cao:

- Tường lửa Azure đảm bảo hoạt động liên tục với các điều chỉnh dung lượng tự động và hệ thống dự phòng, cung cấp độ tin cậy xuất sắc.

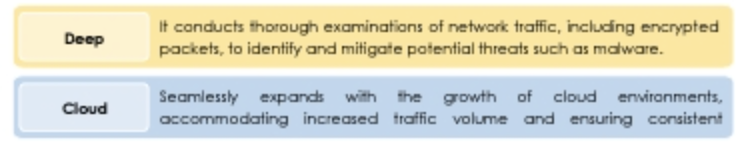

- Kiểm tra sâu:

- Nó thực hiện kiểm tra kỹ lưỡng lưu lượng mạng, bao gồm các gói mã hóa, để xác định và giảm thiểu các mối đe dọa tiềm ẩn như phần mềm độc hại.

- Mở rộng quy mô linh hoạt:

- Mở rộng liền mạch với sự phát triển của môi trường đám mây, đáp ứng lưu lượng tăng và đảm bảo hiệu suất nhất quán.

Tường lửa Azure có sẵn trong ba đơn vị lưu trữ hàng hóa (SKU):

- Standard:

- Lý tưởng cho hầu hết các tổ chức.

- Lọc toàn diện: Cho phép các quy tắc và điều khiển chi tiết dựa trên tiêu chí như địa chỉ IP, cổng và danh mục trang web.

- Trí tuệ đe dọa: Có khả năng phát hiện và đối phó hiệu quả với các mối đe dọa mới nổi.

- Kiểm tra trạng thái: Giám sát trạng thái của các kết nối để đảm bảo chỉ cho phép lưu lượng hợp pháp.

- Premium:

- Phù hợp cho các môi trường nhạy cảm cao.

- Phát hiện mối đe dọa tiên tiến: Xác định và giảm thiểu các cuộc tấn công phức tạp để giữ an toàn dữ liệu nhạy cảm.

- Bảo vệ DDoS cơ bản: Giúp ngăn chặn gián đoạn bằng cách chặn hoặc giảm thiểu lưu lượng độc hại.

- Basic:

- Hữu ích cho các triển khai ít rủi ro.

- Cấu hình mạng đơn giản: Phù hợp cho các tổ chức với các cấu hình đơn giản không yêu cầu các tính năng bảo mật tiên tiến.

- Kiểm soát lưu lượng cơ bản: Cung cấp các quy tắc đơn giản để cho phép hoặc chặn lưu lượng dựa trên tiêu chí như địa chỉ IP và cổng.

Nhóm Bảo Mật Mạng (NSGs)

Nhóm Bảo Mật Mạng (NSGs) trong Azure đóng vai trò như những người bảo vệ mạnh mẽ, điều phối lưu lượng mạng vào và ra cho các tài nguyên Azure đa dạng.

Hãy khám phá các khía cạnh chính xác định các quy tắc NSG, hình thành khung bảo mật vững chắc.

- Cấu trúc quy tắc:

- Tên: Các định danh duy nhất, lên đến 80 ký tự, đảm bảo rõ ràng và đồng nhất.

- Ưu tiên: Các giá trị số (100 đến 4096) điều phối việc xử lý quy tắc, trong đó giá trị thấp hơn có mức ưu tiên cao hơn.

- Nguồn/Đích: Các tùy chọn linh hoạt như bất kỳ, địa chỉ IP cụ thể, khối CIDR, thẻ dịch vụ, hoặc nhóm bảo mật ứng dụng.

- Giao thức: Cung cấp sự linh hoạt với các lựa chọn như Giao thức Điều khiển Truyền tải (TCP), Giao thức Gói Dữ liệu Người dùng (UDP), Giao thức Kiểm soát Thông điệp Internet (ICMP), Gói tải được đóng gói (ESP), Tiêu đề Xác thực (AH), và nhiều hơn nữa.

- Hướng: Xác định liệu quy tắc liên quan đến lưu lượng vào hoặc ra.

- Phạm vi cổng: Chỉ định các cổng cá nhân hoặc phạm vi cổng.

- Hành động: Được xác định rõ ràng là cho phép hoặc từ chối.

- Động lực xử lý quy tắc:

- Các quy tắc được đánh giá kỹ lưỡng dựa trên thông tin năm chiều (nguồn, cổng nguồn, đích, cổng đích, và giao thức).

- Đảm bảo tính độc quyền bằng cách không cho phép hai quy tắc có cùng ưu tiên và hướng.

- Sử dụng hồ sơ lưu lượng để quản lý các kết nối hiện tại, thiết lập NSGs như những người bảo vệ trạng thái.

- Sửa đổi quy tắc ảnh hưởng đến các kết nối mới, đảm bảo các kết nối hiện tại không bị gián đoạn.

Cấu Hình và Giám Sát Bảo Vệ Chống Tấn Công Từ Chối Dịch Vụ Phân Tán (DDoS)

Các cuộc tấn công từ chối dịch vụ phân tán (DDoS) đặt ra các mối đe dọa đáng kể đối với tính sẵn sàng và bảo mật của các ứng dụng trên đám mây. Những cuộc tấn công này nhằm áp đảo các tài nguyên của ứng dụng, làm cho nó không thể truy cập được đối với người dùng thực sự. Các cuộc tấn công DDoS có thể nhắm mục tiêu bất kỳ điểm cuối nào có thể truy cập Internet.

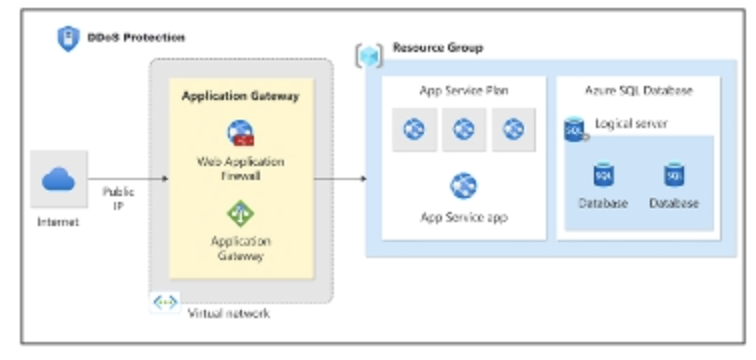

Azure DDoS Protection, kết hợp với thiết kế ứng dụng tốt, cung cấp các biện pháp phòng thủ mạnh mẽ chống lại các cuộc tấn công như vậy. Tham khảo Hình bên dưới cho kiến trúc bảo vệ DDoS. Nó được thiết kế để tự động điều chỉnh và bảo vệ các tài nguyên Azure cụ thể trong một mạng ảo. Việc kích hoạt bảo vệ rất đơn giản, áp dụng cho cả mạng ảo mới và hiện có, và không yêu cầu thay đổi đối với các ứng dụng hoặc tài nguyên.

Bảo Vệ Mạng DDoS

Azure DDoS Network Protection, kết hợp với thiết kế ứng dụng tốt, cung cấp các tính năng tiên tiến để bảo vệ chống lại các cuộc tấn công DDoS. Nó được tự động điều chỉnh để bảo vệ các tài nguyên Azure cụ thể trong một mạng ảo.

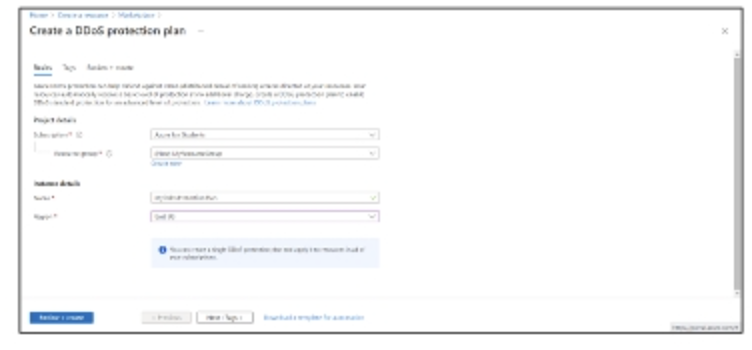

Để tạo một kế hoạch bảo vệ DDoS, hãy làm theo các bước sau:

- Nhấp vào Create a resource ở góc trên bên trái của cổng Azure. Tham khảo Hình bên dưới.

2. Tìm kiếm thuật ngữ ‘DDoS’. Khi ‘DDoS protection plan’ xuất hiện trong kết quả tìm kiếm, nhấp vào đó. Tham khảo Hình tiếp theo.

3. Nhấp Create. Tham khảo Hình bên dưới.

4. Nhập hoặc chọn các giá trị yêu cầu như trong Bảng bên dưới và hình tiếp theo phía bên dưới bảng

| Mục | Giá Trị |

| Subscription | Chọn subscription |

| Resource group | Chọn Create new và nhập MyResourceGroup. |

| Name | Nhập MyDdosProtectionPlan. |

| Region | Nhập East US. |

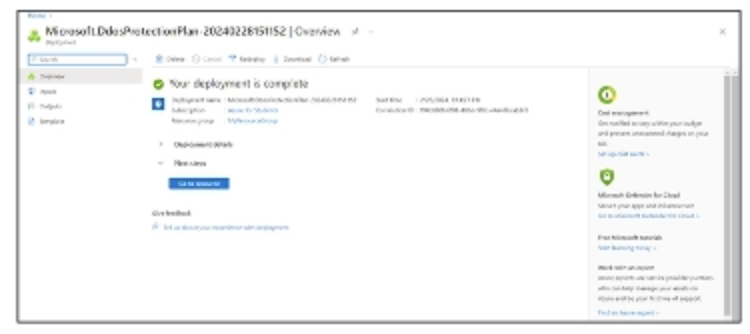

5. Nhấp Review + create và sau đó, nhấp Create để hoàn thành quá trình. Tham khảo 2 hình tiếp theo

Để kích hoạt Azure DDoS Network Protection cho một mạng ảo mới, hãy làm theo các bước sau:

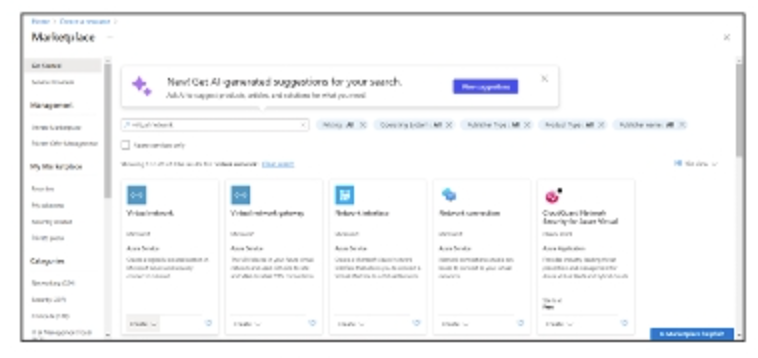

- Chọn Create a resource ở góc trên bên trái của cổng Azure. Tham khảo Hình bên dưới.

- Chọn Networking, sau đó chọn Virtual network. Tham khảo Hình tiếp theo.

Nhập hoặc chọn các giá trị cần thiết như sau:

| Mục | Giá Trị |

| Subscription | Chọn subscription của bạn. |

| Resource group | Chọn Create new và nhập MyResourceGroup. |

| Name | Nhập MyVirtualNetwork. |

| Region | Chọn East US. |

4. Trong ngăn Bảo mật, nhấp vào Bật trên radio Azure DDoS Network Protection. Tham khảo Hình bên dưới.

5. Từ ngăn kế hoạch bảo vệ DDoS, chọn ‘MyDdosProtectionPlan. Gói này có thể nằm trong cùng một gói đăng ký hoặc một gói đăng ký khác, nhưng cả hai gói đăng ký này phải được liên kết với cùng một đối tượng thuê Microsoft Entra. Tham khảo Hình tiếp theo.

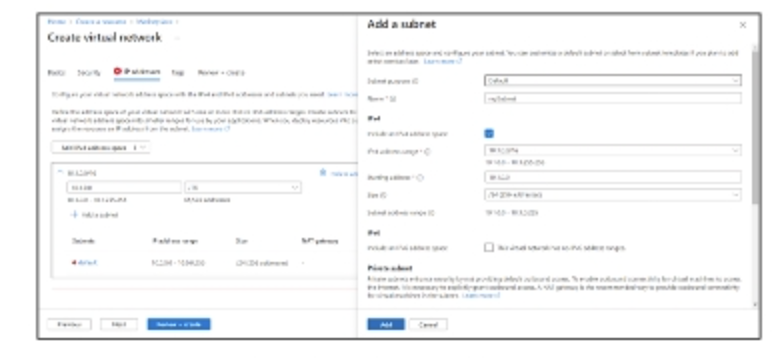

6. Nhấp vào ‘Tiếp theo. Trong ngăn địa chỉ IP, chọn Thêm không gian địa chỉ IPv4, nhập các giá trị cần thiết như được đề cập trong Bảng bên dưới, sau đó nhấp vào Thêm. Xóa các mạng con không nằm trong phạm vi. Tham khảo Hình tiếp theo.

| Mục | Giá trị |

| IPv4 address space | Nhập 10.1.0.0/16. |

| Subnet name | Chọn liên kết Add subnet và nhập mySubnet. |

| Subnet address range | Nhập 10.1.0.0/24. |

7. Nhấp vào ‘Review + create’, sau đó nhấp vào ‘Create’ để hoàn tất quy trình. Tham khảo 2 hình bên dưới.

Bảo vệ IP DDoS

Bảo vệ IP DDoS áp dụng mô hình trả phí cho mỗi IP được bảo vệ. Nó chia sẻ các tính năng kỹ thuật cơ bản của Bảo vệ Mạng DDoS nhưng bổ sung các dịch vụ bổ sung như hỗ trợ phản ứng nhanh DDoS, bảo vệ chi phí và giảm giá cho Bảo vệ Tường lửa Ứng dụng Web (WAF). Để thiết lập Bảo vệ IP DDoS, sử dụng Azure PowerShell và tuân thủ quy trình sau đây.

Để kích hoạt Bảo vệ IP DDoS cho một địa chỉ IP công cộng mới:

Thực hiện theo các bước dưới đây:

- Tạo một nhóm tài nguyên mới bằng lệnh PowerShell sau:

New-AzResourceGroup -Name MyResourceGroup -Location EastUS

Lệnh này tạo một nhóm tài nguyên có tên ‘MyResourceGroup’ ở khu vực ‘East US’.

2. Tạo địa chỉ IP công cộng và kích hoạt Bảo vệ IP DDoS với lệnh sau:

New-AzPublicIpAddress -Name myPublicIP -ResourceGroupName MyResourceGroup -Sku Standard -Location "East US" -AllocationMethod Static -DdosProtectionEnabled $true

Lệnh này tạo một địa chỉ IP công cộng có tên ‘myPublicIP’ trong nhóm tài nguyên ‘MyResourceGroup’. Nó chỉ định SKU là ‘Standard’, phương thức phân bổ là ‘Static’, và kích hoạt Bảo vệ IP DDoS với tham số ‘DdosProtectionEnabled’ được đặt là $true.

Để kích hoạt Bảo vệ IP DDoS cho một địa chỉ IP công cộng đã tồn tại:

Sử dụng lệnh PowerShell sau:

- Lấy thông tin của địa chỉ IP công cộng hiện có bằng lệnh sau:

$publicIp = Get-AzPublicIpAddress -Name myPublicIP -ResourceGroupName MyResourceGroup

Lệnh này lấy thông tin của địa chỉ IP công cộng có tên ‘myPublicIP’ từ nhóm tài nguyên ‘MyResourceGroup’.

2. Kích hoạt Bảo vệ IP DDoS cho địa chỉ IP công cộng bằng lệnh sau:

$publicIp.DdosSettings.ProtectionMode = 'Enabled'

Lệnh này thiết lập chế độ bảo vệ DDoS cho địa chỉ IP công cộng.

3. Cập nhật lại địa chỉ IP công cộng với các thiết lập bảo vệ DDoS mới bằng lệnh sau:

Set-AzPublicIpAddress -PublicIpAddress $publicIpLệnh này cập nhật địa chỉ IP công cộng với các thiết lập bảo vệ DDoS mới đã được áp dụng.

Để kiểm tra chi tiết của địa chỉ IP công cộng và xác nhận rằng Bảo vệ IP DDoS đã được kích hoạt:

Sử dụng mã PowerShell sau:

$publicIp = Get-AzPublicIpAddress -Name myPublicIP -ResourceGroupName MyResourceGroup

$protectionMode = $publicIp.DdosSettings.ProtectionMode

$protectionMode

Lệnh này lấy thông tin của địa chỉ IP công cộng có tên ‘myPublicIP’ từ nhóm tài nguyên ‘MyResourceGroup’. Sau đó, nó kiểm tra trạng thái của chế độ bảo vệ DDoS và trả về trạng thái hiện tại. Nếu Bảo vệ IP DDoS đã được kích hoạt, nó sẽ trả về ‘Enabled’.

Microsoft Defender for Identity

Microsoft Defender for Identity là một giải pháp bảo mật dựa trên đám mây, được thiết kế để củng cố việc giám sát danh tính trong các tổ chức sử dụng môi trường Azure. Trước đây nó được biết đến với tên gọi Azure Advanced Threat Protection (Azure ATP).

Mục đích của Defender for Identity bao gồm:

- Phát hiện Mối đe dọa Nâng cao: Defender for Identity hoạt động như một người bảo vệ thận trọng. Nó nhận diện và điều tra các mối đe dọa nâng cao nhắm vào tổ chức bằng cách sử dụng tín hiệu từ cả Active Directory on-premises và các danh tính điện toán đám mây. Nó đóng vai trò quan trọng trong việc xác định các hoạt động đáng ngờ trong chuỗi tấn công mạng.

- Đánh giá Tư thế Bảo mật Proactive: Defender for Identity hỗ trợ các tổ chức đánh giá tư thế bảo mật của họ một cách tích cực bằng cách cung cấp thông tin chi tiết về cấu hình danh tính và đề xuất các best practice về bảo mật. Điều này bao gồm các tính năng như Lateral Movement Paths, cung cấp một cái nhìn rõ ràng về các rủi ro tiềm ẩn và các đánh giá bảo mật có sẵn thông qua Microsoft Secure Score.

Chức năng của Defender for Identity bao gồm:

- Bảo vệ Danh tính Người dùng: Bảo vệ cho danh tính người dùng bằng cách cung cấp báo cáo bảo mật và phân tích hồ sơ người dùng, giảm thiểu bề mặt tấn công của tổ chức bằng cách làm cho việc tấn công vào thông tin đăng nhập của người dùng trở nên khó khăn hơn đối với kẻ tấn công.

- Định danh Mối đe dọa qua Môi trường Hiện đại: Cung cấp tổng quan toàn diện bằng cách sử dụng dữ liệu từ các bộ điều khiển miền, Active Directory Federation Services (AD FS), và Active Directory Certificate Services (AD CS), Defender for Identity đảm bảo một cái nhìn toàn diện về môi trường danh tính.

- Phát hiện Hoạt động Đáng Ngờ: Defender for Identity nhận dạng một cách tích cực các người dùng giả mạo, thông tin đăng nhập bị xâm phạm, các chuyển động dọc theo các tuyến bên, và các hoạt động tiềm ẩn của miền trong toàn bộ chuỗi tấn công mạng.

- Khả năng Điều tra và Phản ứng: Giảm thiểu tiếng ồn của cảnh báo, Defender for Identity cung cấp một danh sách được ưu tiên hóa các cảnh báo bảo mật liên quan trong thời gian thực và theo dõi cuộc tấn công tổ chức.

- Tích hợp với Microsoft Defender XDR: Defender for Identity tích hợp một cách mượt mà với Microsoft Defender XDR. Giải pháp này cải thiện bảo mật bằng cách liên kết dữ liệu từ các lĩnh vực khác nhau, đảm bảo khả năng quan sát và chính xác cao hơn.

Đó là những chi tiết quan trọng về Defender for Identity, một phần không thể thiếu trong việc bảo vệ danh tính trong các môi trường đa dạng và phức tạp hiện nay của Azure.